Setting PPTP PB Garena di Mikrotik

Sebenernya teknik routing ke vpn ini mirip dengan teknik memisahkan 2line speedy untuk game dan browsing berada di jalur yang berbeda, begitu juga teknik yang di gunakan untuk memisahkan, pb garena agar tidak masuk ke ip publik speedy, yang bisa berakibat ip blok, dan pb garena tidak dapat di gunakan. Silahkan baca cara memisahkan 2 line speedy game dan browsing .

Kembalik ke topik cara setting vpn singapura untuk game point blank garena. Sebagai penyedia Jasa setting mikrotik, seorang pemilik warnet, yang saya setting mikrotiknya, meminta agara vpn singapura miliknya di routingkan ke pb garena, warnet tersebut berada di kota salak, Padang Sidimpuan, saya setting via remote dari rumah.

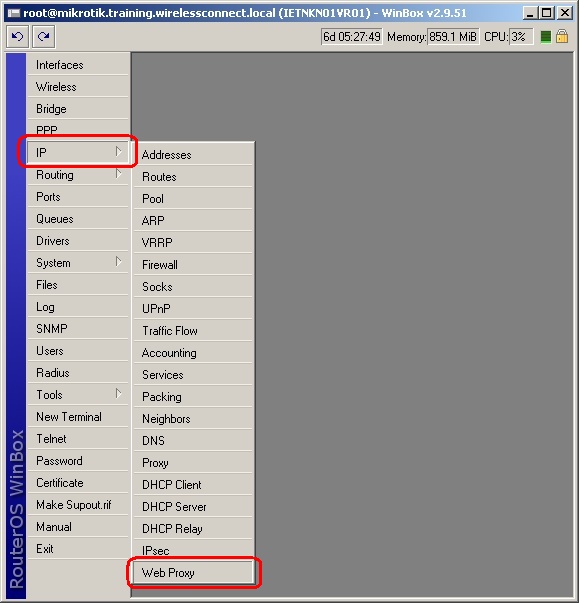

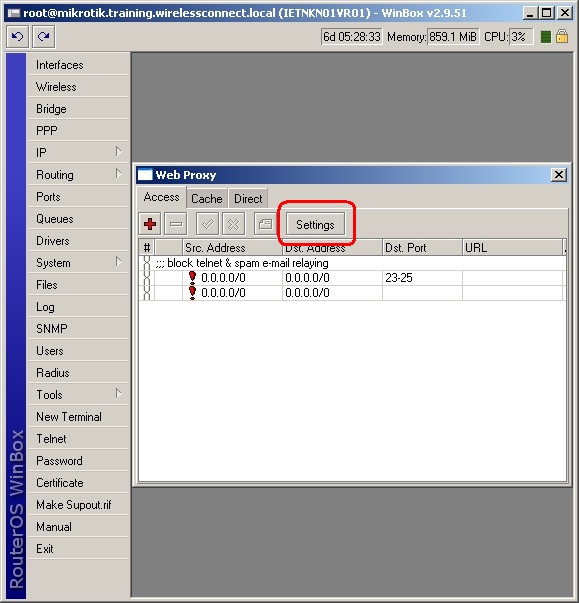

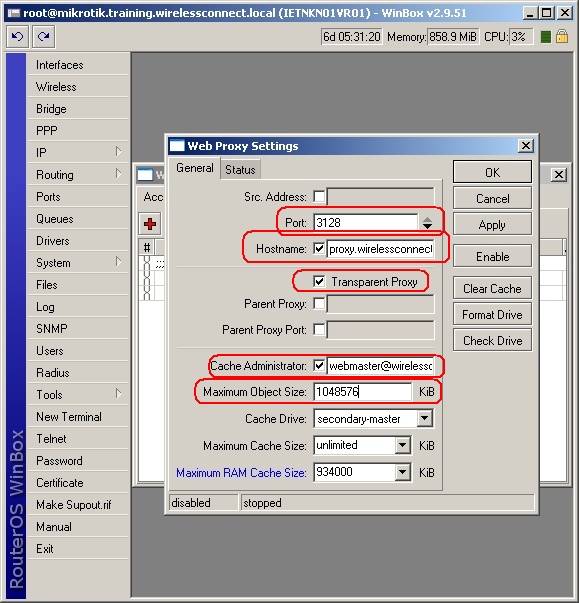

Langkah setting vpn singapura untuk pb garena sebagai berikut:

Langkah pertama cara menggunakan vpn singapura di mikrotik, untuk route game pointblank garena.

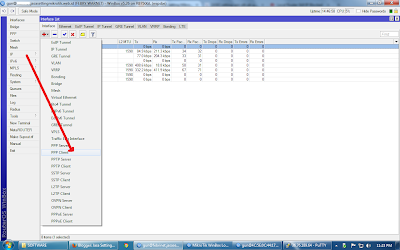

Dial PPTP-CLIENT di mikrotik

Masukkan/ atau isi kolom connect to : dengan ip vpn singapura

Isikan kolom user : dengan user vpn singapura

Isikan password : dengan password vpn singapura

Klik tombol OK

Lalu lanjut ke langkah routing vpn singapura di mikrotik untuk pb garena. Paste code berikut ini di terminal mikrotik.

Buat address-list ip garena.

Buat mangle, berdasarkan port yang menuju ip GARENA yang ada di address list. Src-address isikan dengan network jaringan lokal yang kita gunakan. Atau boleh juga kosongkan, tapi saya lebih suka mengisinya. Lebih jelas hehe.

Kalau udah, langkah terakhir adalah membuat routing ke vpn di /ip route

Oh iya, jangan lupa untuk masquerade interface pvn milik kita di /ip firewall nat.

Kembalik ke topik cara setting vpn singapura untuk game point blank garena. Sebagai penyedia Jasa setting mikrotik, seorang pemilik warnet, yang saya setting mikrotiknya, meminta agara vpn singapura miliknya di routingkan ke pb garena, warnet tersebut berada di kota salak, Padang Sidimpuan, saya setting via remote dari rumah.

Langkah setting vpn singapura untuk pb garena sebagai berikut:

Langkah pertama cara menggunakan vpn singapura di mikrotik, untuk route game pointblank garena.

Dial PPTP-CLIENT di mikrotik

Masukkan/ atau isi kolom connect to : dengan ip vpn singapura

Isikan kolom user : dengan user vpn singapura

Isikan password : dengan password vpn singapura

Klik tombol OK

Lalu lanjut ke langkah routing vpn singapura di mikrotik untuk pb garena. Paste code berikut ini di terminal mikrotik.

Buat address-list ip garena.

/ip firewall address-list add address=203.116.49.0/24 disabled=no list=GARENA add address=203.117.155.0/24 disabled=no list=GARENA add address=203.117.158.0/24 disabled=no list=GARENA

Buat mangle, berdasarkan port yang menuju ip GARENA yang ada di address list. Src-address isikan dengan network jaringan lokal yang kita gunakan. Atau boleh juga kosongkan, tapi saya lebih suka mengisinya. Lebih jelas hehe.

/ip firewall mangle

add action=mark-routing chain=prerouting disabled=no dst-address-list=GARENA dst-port=49100,39190,9000-9300 new-routing-mark=vpn passthrough=no protocol=tcp \

src-address=192.168.1.0/24

add action=mark-routing chain=prerouting disabled=no dst-address-list=GARENA dst-port=40000-40010 new-routing-mark=vpn passthrough=yes protocol=tcp \

src-address=192.168.1.0/24

Kalau udah, langkah terakhir adalah membuat routing ke vpn di /ip route

/ip route add check-gateway=ping disabled=no distance=1 dst-address=0.0.0.0/0 gateway=172.16.10.1 routing-mark=vpn scope=30 target-scope=10

Oh iya, jangan lupa untuk masquerade interface pvn milik kita di /ip firewall nat.

add action=masquerade chain=srcnat disabled=no out-interface=vpn-sg

.png)

.png)

.png)

.png)

.png) />

/>

.png)